Hace un par de semanas escribimos un articulo como buscar webshells en nuestro server. a partir de ahi hemos recibo correos consultando que mas se puede buscar en un servidor Linux, ya que por muchos es considerado como un sistema seguro y libre de virus. Pues les tengo malas noticias los servidores Linux tambien son infectables, son portadores de virus y pueden ser distribuidos a traves de nuestro servidor.

examinaremos 3 herramientas que nos pueden ayudar a validar si nuestro servidor ha sido comprometido:

- chkrootkit, esta herramienta nos ayuda a validar si existen rootkit en nuestro servidor. descargamos el paquete y procedemos a descomprimir y compilar:

tar xvfz chkrootkit.tar.gz

cd chkrootkit-ver*/

make sense

luego para que nuestra instalacion sea limpia, debemos moverlo a un directorio de nuestro control

mv chkrootkit-<version>/ /usr/local/chkrootkit

ln -s /usr/local/chkrootkit/chkrootkit /usr/local/bin/chkrootkit

Para ejecutarlo basta con invocarlo en la linea de comando

#>chkrootkit

algo que debemos tener en mente es que se pueden generar falsos positivos, por lo que debemos revisar con paciencia los resultados de la herramienta.

2. Lynis,es otra herramienta muy util para identificar rootkit, lo descargamos y lo colocamos en un directorio de control

tar xvfz lynis-2.4.8.tar.gz

mv lynis /usr/local/

ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

para ejecutarlo usaremos la siguiente linea

#>lynis audit system

este genera un reporte, el cual deberemos analizar para validar que no tenemos codigo malicioso en nuestro server

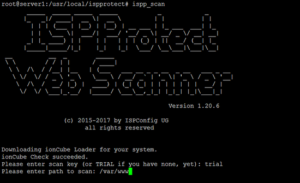

3. ISPprotect, es una herramienta de paga, pero tiene una version gratuita completamente funcional por un periodo de prueba, para instalarla debemos usar php, luego procedemos a descomprimir y ponerla en nuestro directorio control:

tar xzf ispp_scan.tar.gz

rm -f ispp_scan.tar.gz

ln -s /usr/local/ispprotect/ispp_scan /usr/local/bin/ispp_scan

para ejecutar lo invocamos desde nuestra linea de comando:

#>ispp_scan

cuando nos pida la llave solo debemos colocar trial

Please enter scan key: <– trial

Please enter path to scan: <– /var/www

estas solo son algunas de las herramientas para escanear nuestro server, podemos usar algotras como rkhunter, o incluso netstat -nap | grep «@/proc/udevd», debemos utilizar varias para poder verificar los falsos positivos.

Espero le sea de utilidad, y recuerden que nuestros servicios incluyen el hardening de servidores web.