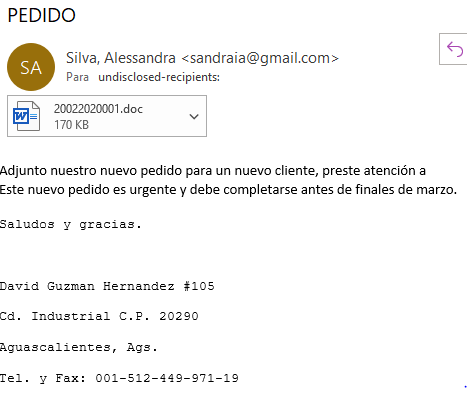

Hace unos cuantos días llego a una de nuestras cuentas de correo un correo malicioso con una “orden” de compra, afortunadamente el personal de Noise esta acostumbrado a ser precavido con este tipo de correo por lo cual fue reportado de manera inmediata.

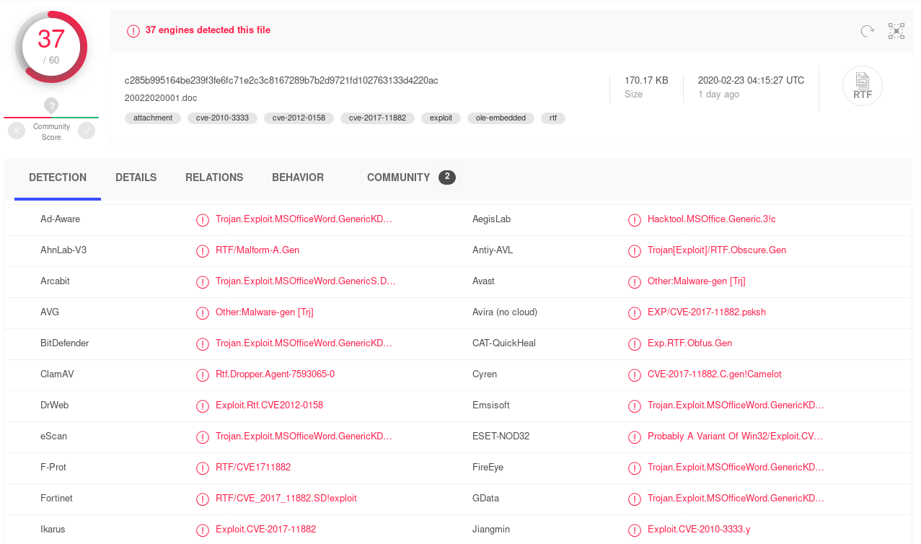

Ya que no confiábamos en este archivo, fue descargado en una máquina virtual con Kali para su análisis y cargado a virus total con el siguiente resultado:

Tal y como lo esperábamos, era un archivo con regalito incluido que busca explotar tres vulnerabilidades para la ejecución de código:

Stack-based buffer overflow in Microsoft Office XP SP3, Office 2003 SP3, Office 2007 SP2, Office 2010, Office 2004 and 2008 for Mac, Office for Mac 2011, and Open XML File Format Converter for Mac allows remote attackers to execute arbitrary code via crafted RTF data, aka «RTF Stack Buffer Overflow Vulnerability.»

The (1) ListView, (2) ListView2, (3) TreeView, and (4) TreeView2 ActiveX controls in MSCOMCTL.OCX in the Common Controls in Microsoft Office 2003 SP3, 2007 SP2 and SP3, and 2010 Gold and SP1; Office 2003 Web Components SP3; SQL Server 2000 SP4, 2005 SP4, and 2008 SP2, SP3, and R2; BizTalk Server 2002 SP1; Commerce Server 2002 SP4, 2007 SP2, and 2009 Gold and R2; Visual FoxPro 8.0 SP1 and 9.0 SP2; and Visual Basic 6.0 Runtime allow remote attackers to execute arbitrary code via a crafted (a) web site, (b) Office document, or (c) .rtf file that triggers «system state» corruption, as exploited in the wild in April 2012, aka «MSCOMCTL.OCX RCE Vulnerability.»

Microsoft Office 2007 Service Pack 3, Microsoft Office 2010 Service Pack 2, Microsoft Office 2013 Service Pack 1, and Microsoft Office 2016 allow an attacker to run arbitrary code in the context of the current user by failing to properly handle objects in memory, aka «Microsoft Office Memory Corruption Vulnerability». This CVE ID is unique from CVE-2017-11884.

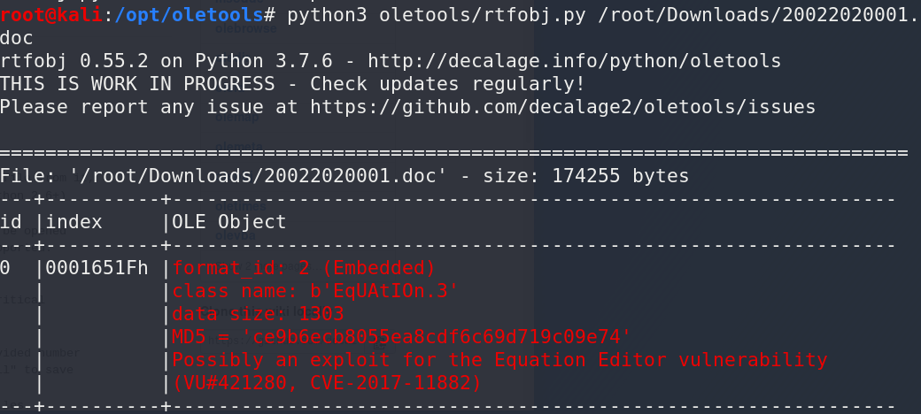

Siguiendo mi curiosidad descargue oletools para ver el contenido del archivo y extraer (OLE quiere decir: Object, Linking and Embedding, de una forma burda lo podemos traducir como un binario incrustado en otro binario)

La herramienta «rtfobj» tiene facultad de extraer los objetos embebidos, este archivo solo tiene uno por lo que da igual si se extrae con el parámetro “—save=all” o “—save=0” el cual corresponde al ID del objeto a extraer.

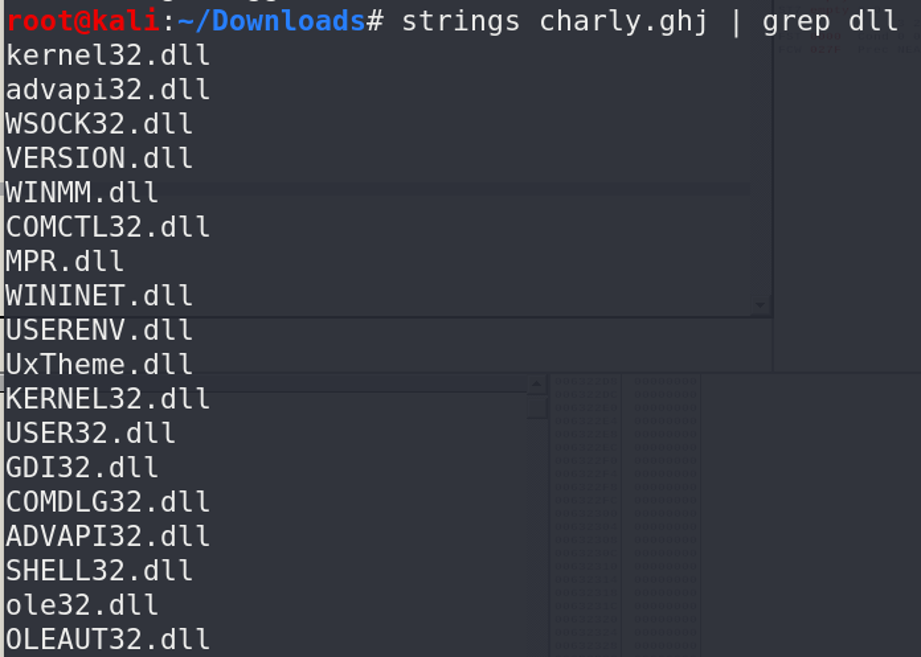

Una vez extraído pase a examinarlo más a detalle, primero con el comando “file” que me devuelve información de un archivo y luego con “strings” el cual busca secuencias de caracteres imprimibles dentro del binario y las muestra en pantalla

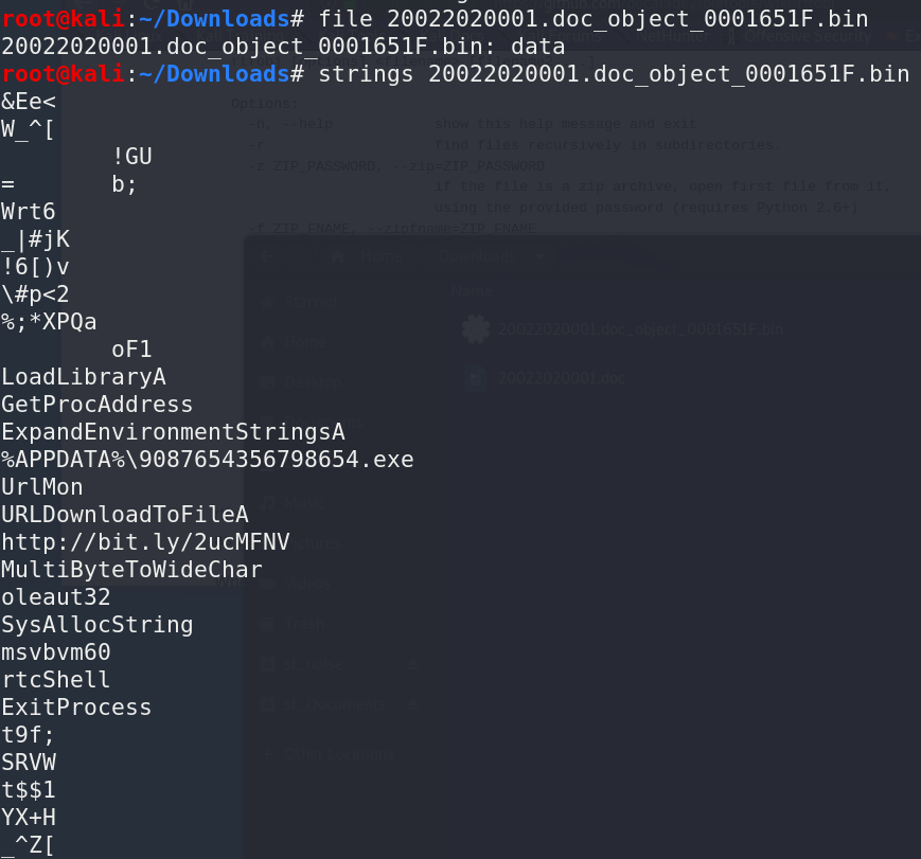

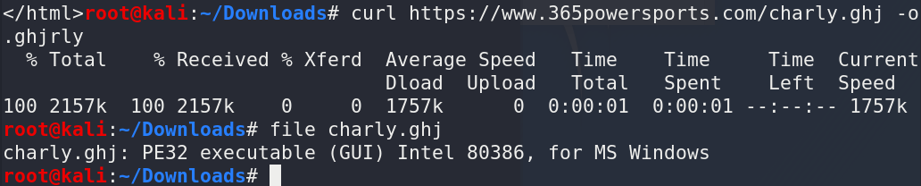

En este punto ¿qué más da? descarguémoslo

Utilice curl para descargar el archivo como “arc.bin” ya que no conocía su contenido, pero file me revelo que era realmente un HTML. Ejem.. al parecer esta es la redirección de Bitly, pero pensé que curl descargaría el archivo al cual redireccionaba (duh!).

Así que el siguiente paso es descargar el archivo y volverlo a analizar con file para identificar de que se trata.

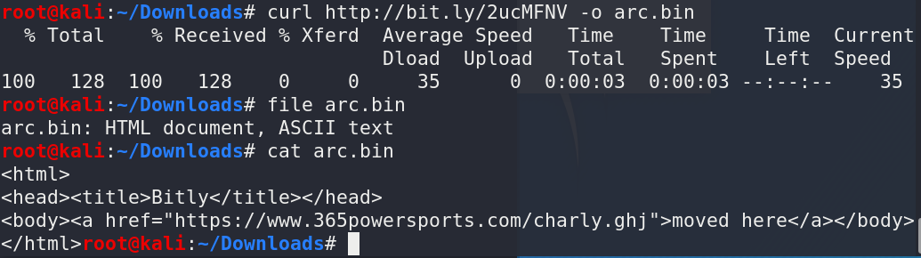

El archivo de Word es solo el punto de entrada, el vector de ataque para iniciar la infección, si regresamos unas imágenes atrás, donde descubrimos la URL de descarga veremos que hay otras cadenas que nos pueden interesar.

La primera “URLDownloadToFileA” y la segunda “%APPDATA%\9087654356798654.exe”. Appdata es un directorio donde los programas guardan sus configuraciones, este directorio cambia de usuario a usuario, pero que sin embargo es un directorio en el que el usuario siempre tiene permisos de escritura.

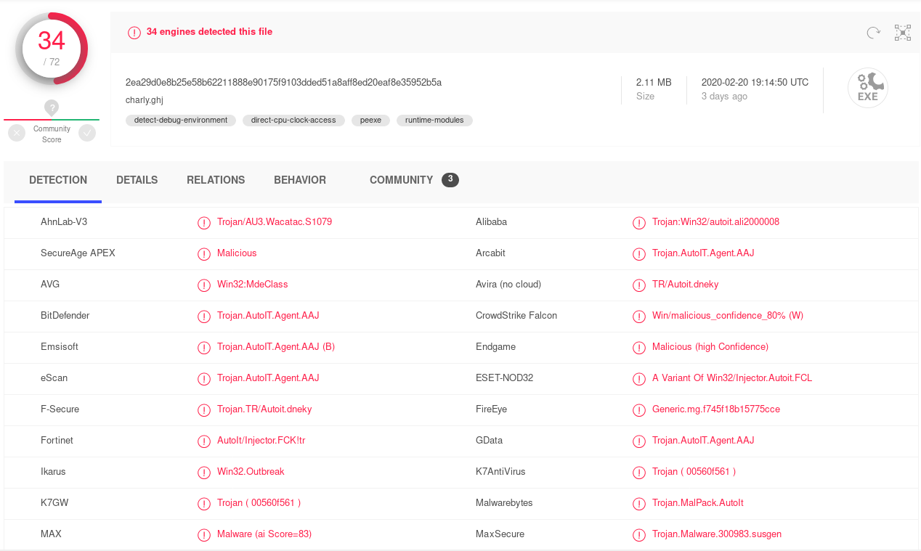

Es probable que sea la ruta de destino de la descarga y desde donde se ejecuta este archivo, pero no nos quedemos con descargarlo, veamos que nos dice virus total de el:

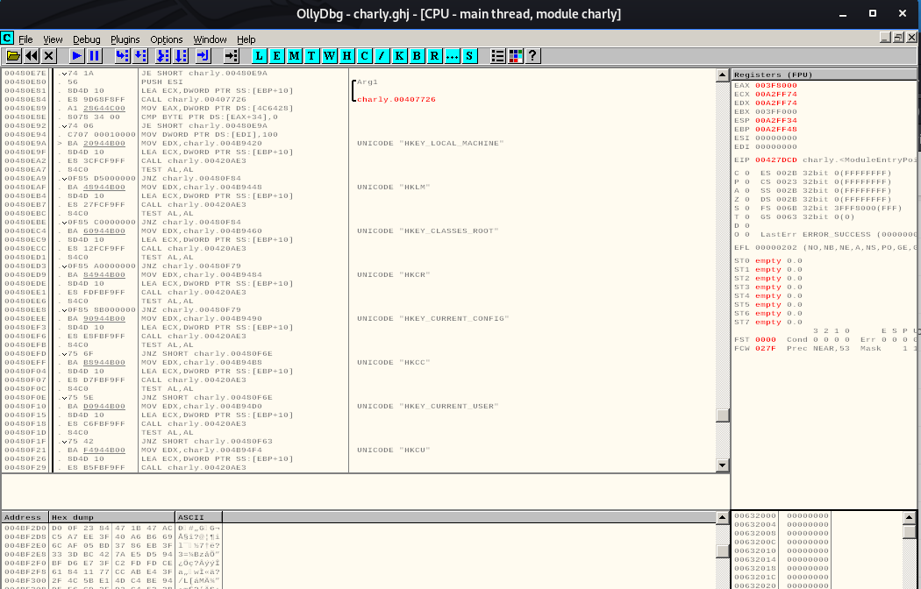

Podemos seguir realizando más análisis como ejecutar el archivo en un ambiente sandbox, hacerle ingeniería de reversa, etc, pero nada más deseaba ver lo que hacía el archivo de Word y cual era su objetivo, en resumida, explotar una vulnerabilidad para ingresar el malware al sistema, no era el malware como tal, si no su vector de ataque. Termino con dos imágenes adicionales para los curiosos.